医療機関とサイバー攻撃

標的型攻撃とランサムウェアを中心に

寄稿 美代 賢吾

2021.03.08 週刊医学界新聞(レジデント号):第3411号より

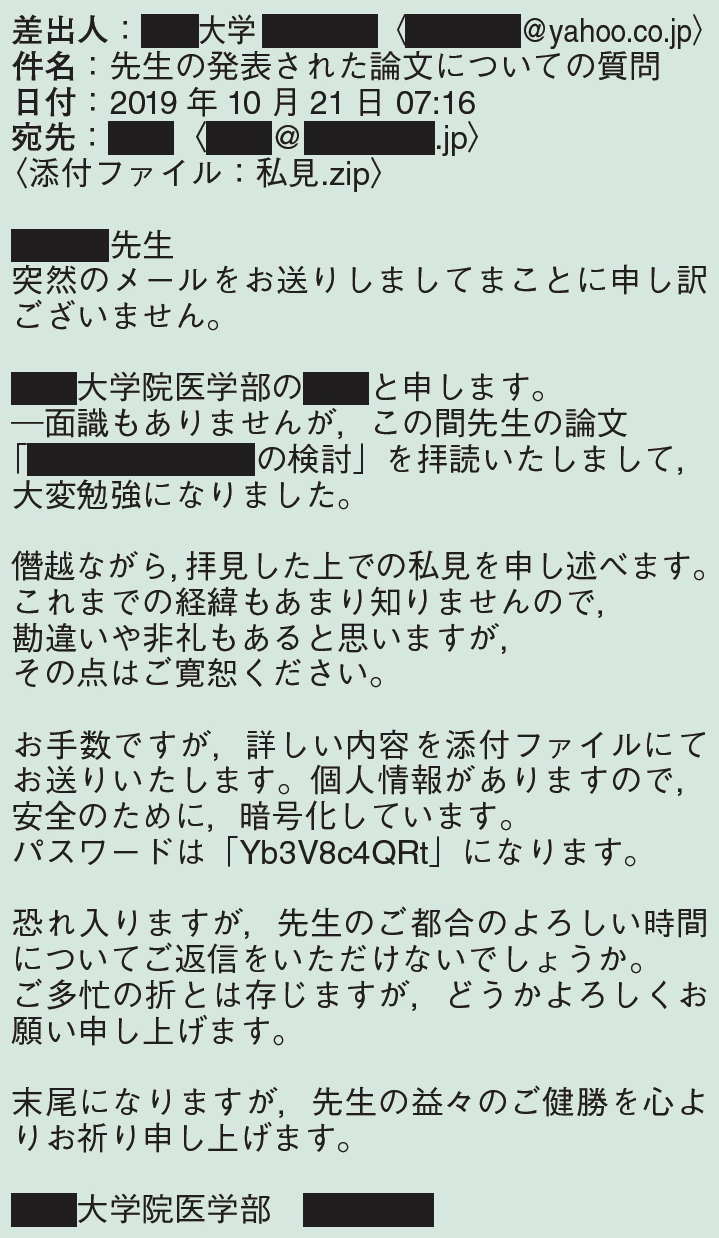

あなたは,地域の中核的な医療機関で働く40代の医師である。臨床では中心的な役割を担い,研究でも学会発表,論文執筆と充実した日々を送っている。今年の学会発表は注目を集め,学術賞候補としてノミネートされた。それから数か月たったある日,一通のメール(図)が届いた。勉強熱心な大学院生であろうか。真摯な姿勢が文面から伝わってくる。あなたは,何の疑いもなく添付ファイルを開封してしまう。その結果起こることは……。

情報保護のため一部改変してあるが,黒塗り部分は全て実在の大学,人物,論文名が用いられている。

このメールは,実在の医療機関のある医師に,実際に送付された標的型攻撃メールである。もし本稿の読者が標的型攻撃メールを受け取った経験がないのであれば,今はまだ幸運の中にいるか,ひょっとしたらすでに受け取り,開封したことにすら気付いていないのかもしれない。残念なことに,危険な標的型攻撃メールほど一般のウイルス対策ソフトで検出できないことを確認した上で送り付けるため,検出されない。メール開封前のまさにその機会を逃すと,情報漏洩が発覚するまで気付くことは難しい(註1)1)。

医療機関への攻撃の増加と被害

近年のサイバー攻撃は,情報または金銭の窃取を明確に意図して狙った攻撃であり,ビジネスとして行われている(註2)2)。情報処理推進機構(IPA)では,情報セキュリティ10大脅威2020,2021のトップにそれぞれ,標的型攻撃,ランサムウェア(ransom ware)を挙げている3)。

前者は情報窃取対象の組織を徹底的に研究し職員が開封しそうなメールを送り付け,それを足掛かりに組織内に侵入し情報を窃取する攻撃である。一方後者は,端末やデータベースを勝手に暗号化することで使用不能にし,暗号解除のための身代金(ransom)を要求するものである。保健医療分野での大きな事件としては,2015年の標的型攻撃メールによる日本年金機構の情報流出事件(影響額118億円)4),2017年のランサムウェアによる英国NHSの大規模なシステム障害(影響額9200万ポンド:約132億円)5)が挙げられる。

COVID-19により各国の医療機関の逼迫した状況が世界的に注目された結果,皮肉にも医療機関に対するサイバー攻撃が増加し,国際刑事警察機構が注意喚起する事態に至っている6)。COVID-19に関する研究情報を窃取することや,24時間止めることが許されない医療機関の情報システムをロックし,身代金を得ることを目的とした活動である。

実際,国立国際医療研究センター(NCGM)に対する各種サイバー攻撃も,2019年は月平均10万件程度であったものが,2020年は月平均44万件(直近の12月は80万件)と急増している。さらに,2020年9月には電子カルテシステムをロックされたドイツの病院で,救急の受け入れができず患者が死亡するという事件7)が発生した。最終的に死亡との因果関係は否定されたものの,サイバー攻撃による殺人事件として初の捜査が行われた。医療機関に対するサイバー攻撃の拡大は,情報,金銭を奪うだけでなく,患者の生命を奪う状況にまで進んでいる。

サイバー攻撃の対象は誰か

表は,NCGMに過去着弾した標的型に類するメール受信者の属性である。一般の職員に比べ管理的な職員に攻撃が偏っていることがわかる。これは,論文や業績リスト等で広くメールアドレスが公開されていること,管理職ほど情報にアクセスできる権限が広い可能性が高いことなどが関係していると思われる。医療分野は他分野に比べさまざまな情報がオープンにされており,公開情報を組み合わせれば簡単に標的型攻撃メールを作...

この記事はログインすると全文を読むことができます。

医学書院IDをお持ちでない方は医学書院IDを取得(無料)ください。

美代 賢吾(みよ・けんご)氏 国立高度専門医療研究センター医療研究連携推進本部データ基盤課長/国立国際医療研究センター医療情報基盤センター長

1998年東大病院中央医療情報部に着任。神戸大病院医療情報部副部長,東大病院医療機器・材料管理部副部長,ドイツPLRI医療情報学研究所客員研究員を経て2013年東大病院企画情報運営部部長・准教授。15年より国立国際医療研究センター医療情報基盤センター長。博士(医学)。

いま話題の記事

-

医学界新聞プラス

[第4回]喉の痛みに効く(感じがしやすい)! 桔梗湯を活用した簡単漢方うがい術

<<ジェネラリストBOOKS>>『診療ハック——知って得する臨床スキル 125』より連載 2025.04.24

-

VExUS:輸液耐性が注目される今だからこそ一歩先のPOCUSを

寄稿 2025.05.13

-

医学界新聞プラス

[第13回]外科の基本術式を押さえよう――腸吻合編

外科研修のトリセツ連載 2025.05.05

-

医学界新聞プラス

[第11回]外科の基本術式を押さえよう――鼠径ヘルニア手術編

外科研修のトリセツ連載 2025.04.07

-

医学界新聞プラス

[第10回]外科の基本術式を押さえよう――腹腔鏡下胆嚢摘出術(ラパコレ)編

外科研修のトリセツ連載 2025.03.24

最新の記事

-

2026.01.13

-

新年号特集 免疫の謎を解き明かす カラー解説

マウスとヒトの知見が交差する免疫学寄稿 2026.01.13

-

新年号特集 免疫の謎を解き明かす

ノーベル生理学・医学賞 受賞記念インタビュー

制御性T細胞が問いかける,自己と非自己の境界線対談・座談会 2026.01.13

-

新年号特集 免疫の謎を解き明かす

ヒト免疫の解明は医療に何をもたらすのか対談・座談会 2026.01.13

-

新年号特集 免疫の謎を解き明かす

臨床免疫学が迎えるパラダイムシフトインタビュー 2026.01.13

開く

医学書院IDの登録設定により、

更新通知をメールで受け取れます。